2021年CVE漏洞趋势安全分析报告 基于Sumap网络空间测绘的视角

引言

随着数字化转型的加速,网络空间已成为国家安全、经济发展和社会运行的核心领域。网络空间测绘技术,作为洞察全球网络资产态势、识别安全风险的关键手段,为漏洞趋势分析提供了前所未有的数据维度和洞察深度。本报告基于Sumap等先进的网络空间测绘平台在2021年采集的全球数据,结合网络与信息安全软件开发的实践,对年度CVE(通用漏洞披露)漏洞的趋势、分布、影响及应对策略进行深入分析,旨在为安全开发、风险管理和战略决策提供参考。

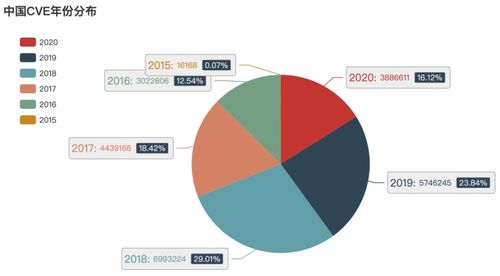

一、2021年CVE漏洞总体态势

- 数量持续攀升:2021年公开的CVE漏洞数量再创新高,反映出软件系统复杂度增加与安全研究社区活跃度的双重影响。网络空间测绘数据显示,大量新增漏洞关联的资产在全球范围内广泛分布,其中物联网设备、云服务组件和企业级应用成为重灾区。

- 高危漏洞占比突出:在披露的漏洞中,高危和严重级别漏洞占比显著,许多漏洞具有远程代码执行、权限提升等高风险特性。测绘分析揭示,这些高危漏洞在互联网暴露面中的存在比例高,且修补滞后现象普遍,构成了现实的攻击入口。

- 漏洞生命周期缩短:从PoC(概念验证)公开到大规模漏洞利用的时间窗口进一步压缩,"漏洞武器化"速度加快。这对安全团队的响应速度和自动化修复能力提出了更高要求。

二、关键行业与软件类型漏洞分析

- 网络与信息安全软件开发领域:

- 自身软件漏洞:安全工具(如防火墙、扫描器、管理平台)自身的漏洞数量引人关注。这些漏洞若被利用,可能直接导致防线失守,形成“守护者被攻破”的严峻局面。供应链攻击(如通过开源组件)是该领域漏洞的重要来源。

- 开发过程相关性:分析显示,与安全软件开发过程相关的漏洞(如配置错误、默认凭证、不安全的API)占比上升。这凸显了在DevSecOps流程中嵌入安全编码实践和自动化安全测试的紧迫性。

- 其他重点领域:供应链软件(如Log4j2)、远程办公软件、工业控制系统及医疗设备软件的漏洞在2021年引发了广泛关注和连锁风险,其影响通过互联的网络空间迅速扩散。

三、基于网络空间测绘的深度洞察

- 暴露资产关联分析:利用Sumap等测绘技术,能够精准定位特定CVE漏洞在全球网络中的受影响资产(IP、域名、服务)。2021年数据显示,对于类似Log4j2这样的关键漏洞,其暴露面之广、受影响资产类型之杂远超预期,传统资产清单往往无法全面覆盖。

- 漏洞修复状态测绘:通过持续扫描和指纹识别,可以宏观评估全球或特定区域对重大漏洞的修补进度。分析发现,漏洞修补存在严重的长尾效应,大量资产在漏洞披露数月后仍未打补丁,构成了持续的威胁。

- 攻击面可视化与管理:测绘技术将抽象的漏洞信息与具体的、可定位的网络资产结合,为组织提供了动态、可视化的外部攻击面视图。这对于优先级划分和精准修复至关重要。

四、对网络与信息安全软件开发的启示与建议

- 强化安全开发生命周期管理:

- 左移安全:在需求、设计、编码阶段即引入安全要求与检查,利用SAST/DAST等工具降低源头漏洞。

- 第三方组件治理:建立严格的软件物料清单,持续监控所用开源及第三方组件的漏洞情报,并制定应急更新流程。

- 拥抱“以攻防视角”开发:安全软件开发应模拟攻击者思维,利用网络空间测绘数据了解自身及类似产品的真实暴露情况和攻击路径,从而设计更具韧性的防御机制。

- 集成测绘与威胁情报:将外部网络空间测绘数据与内部资产管理系统、漏洞管理平台联动,实现从漏洞披露到受影响资产定位、风险评估、任务下发、修复验证的闭环管理。

- 提升默认安全与弹性设计:软件应遵循最小权限、默认安全配置等原则,并设计容错与快速恢复机制,以在部分组件被攻破时限制影响范围。

五、结论与展望

2021年的CVE漏洞态势表明,网络威胁的复杂性和规模仍在急剧增长。网络空间测绘技术为理解和应对这一挑战提供了至关重要的“上帝视角”和数据基础。对于网络与信息安全软件开发行业而言,这既是严峻考验,也是进化契机。安全软件的开发必须更加智能化、自动化,并深度融入网络空间态势感知体系,从被动响应转向主动、预测性防御,从而在持续演进的网络攻防战中构建更坚固的防线。

---

本报告基于公开漏洞信息及网络空间测绘数据进行趋势性分析,不涉及具体攻击细节与未公开漏洞信息。安全建议需结合具体环境实施。

如若转载,请注明出处:http://www.sauqdlc.com/product/29.html

更新时间:2026-03-01 10:14:31